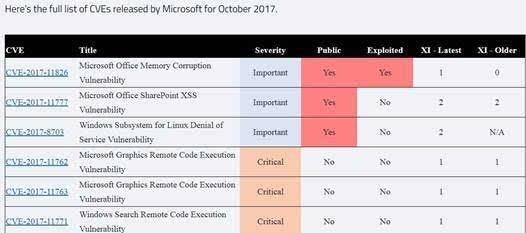

雷锋网宅客频道消息,北京时间 10 月 11 日凌晨,微软发布了新一轮安适更新,修复了多个安适漏洞,其中包孕一个 Office 高危漏洞(CVE-2017-11826)及 Microsoft Windows SMB Server 远程代码执行漏洞(CVE-2017-11780)。这两个到底是“何方妖孽”?且来一探究竟。

CVE-2017-11826

据新华社报道, Office 的高危漏洞(CVE-2017-11826)几乎影响微软目前支持的所有Office版本,黑客发送利用该漏洞的恶意Office文件,没有打补丁的用户点开文件就会中招,成为被控制的肉鸡。

雷锋网了解到,此漏洞是由 360 安适团队最早发现并向微软陈诉该漏洞细节。其在 9 月下旬首次监测到利用 Office 0day 漏洞的真实攻击,攻击者使用针对性的钓鱼文档,诱使用户点击包罗漏洞攻击程序的恶意Word文档,在受害者电脑中驻留一个以文档窃密为主要功能的远程控制木马。

安适专家体现,这种攻击方式与常见的 Office 宏病毒差别,在打开宏文档时,Office 通常会发出警告,但利用该漏洞的攻击却没有任何提示,再加上文档文件历来给人们的印象就是无毒无害,,人们一般难以察觉和防御,相关的 0day 漏洞利用也很容易传播泛滥。

实际上, 2017 年至今,黑客针对广大用户日常必备的办公软件进行的 0day 攻击呈增长趋势。攻击者利用该漏洞诱导用户打开藏有恶意代码的 Office 文件,从而在系统上执行任意命令,达到控制用户系统的目的,甚至还可能将该漏洞应用于 APT 攻击。

美国五角大楼网络安适办事商、趋势科技旗下的ZDI(零日计划)项目组也把该漏洞列为本月最危险安适漏洞。

360 首席工程师郑文彬提醒广大网民,要尽快给电脑打上微软提供的补丁,同时不要打开来路不明的 Office 文档,相关单位也需要警惕此类 0day 漏洞的定向攻击。

CVE-2017-11780

Microsoft Windows是美国微软公司发布的一系列操作系统。办事器信息块(SMB)是一个网络文件共享协议,它允许应用程序和终端用户从远端的文件办事器拜候文件资源。此次微软修复的 Microsoft Windows SMB Server 远程代码执行漏洞(CNVD-2017-29681,对应CVE-2017-11780),远程攻击者成功利用漏洞可允许在目标系统上执行任意代码,如果利用失败将导致拒绝办事。

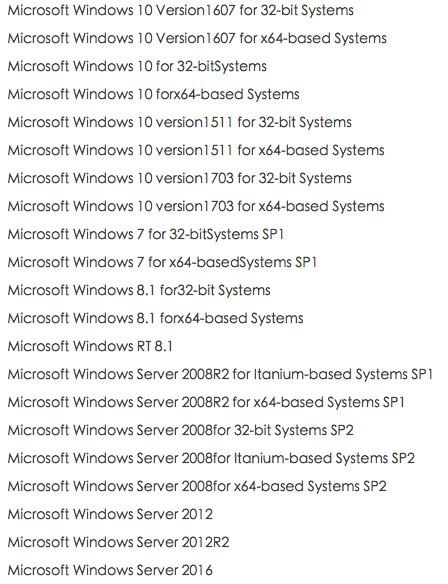

这一漏洞也被国家信息安适漏洞共享平台(CNVD)收录,CNVD对该漏洞的综合评级为“高危”。综合业内各方研判情况,该漏洞影响版本范围跨度大,一旦漏洞细节披露,将造成极为广泛的攻击威胁,或可诱发APT攻击。

雷锋网提醒用户警惕出现“WannaCry”蠕虫翻版,建议按照本文中“受影响系统版本”和“微软官方补丁编号”及时做好漏洞排查和处置工作。

一、漏洞影响范围

二、处理办法

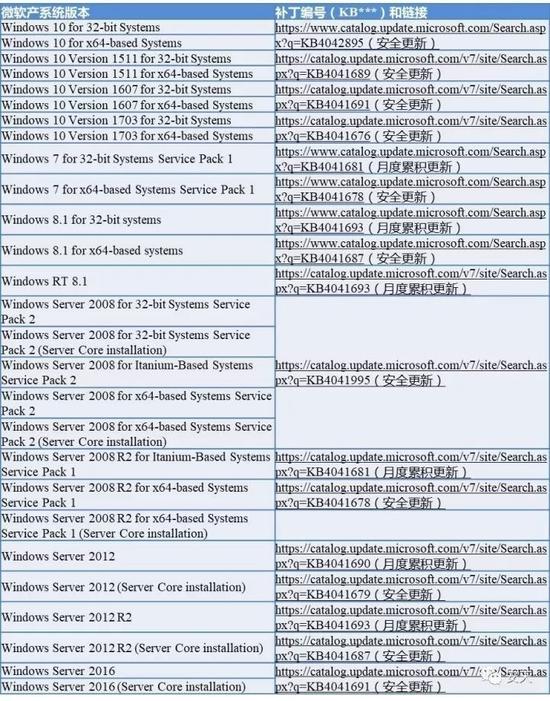

微软官方发布了升级补丁修复该漏洞,CNVD建议用户尽快升级程序,打开Windows Update功能,然后点击“检查更新”按钮,按照业务情况下载安置相关安适补丁,安置完毕后重启办事器,检查系统运行情况。

具体系统操作流程如下:

安天安适研究与应急处理中心(安天CERT)也整理了差别系统版本微软官方补丁编号及参考链接,如表所示:

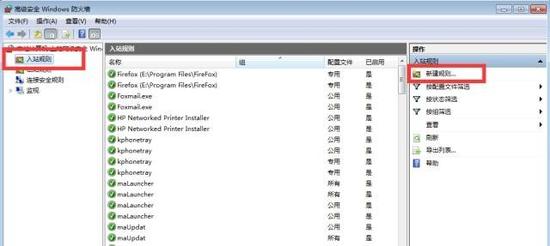

三、临时解决方案

鉴于部分用户存在不能及时安置补丁的情形,安天CERT也给出了可采用的临时办法:

以Windows7 系统的处理流程为例

1、关闭网络。

2、打开“控制面板→系统与安适→Windows防火墙”,点击左侧“启动或关闭Windows防火墙”。

3、选择“启用Windows防火墙”,并点击确定。

4、点击“高级设置”。

5、点击“入站规则→新建规则”,以 445 端口为例。

咨 询 客 服

咨 询 客 服