我们使用Linux服务器,有些时候需要抓取其中的数据包进行分析攻击的类型以及特征,这样就可以根据特征在防火墙上面进行拦截防护了,在Linux的命令行里边我们需要借助tcpdump软件进行抓包,下面小编与大家分享一下tcpdump的使用,希望对大家有所帮助,谢谢。

工具/原料

Centos 6.5 服务器

电脑一台

方法/步骤

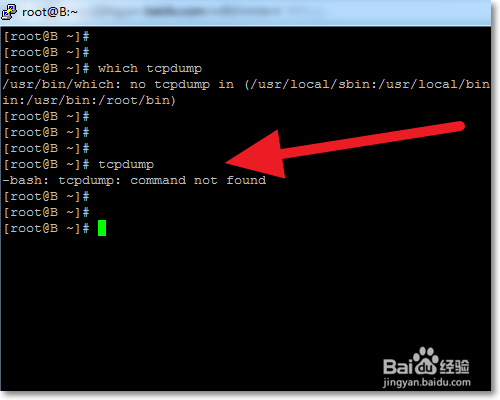

1、默认系统里边没有安装有tcpdump的,无法直接使用

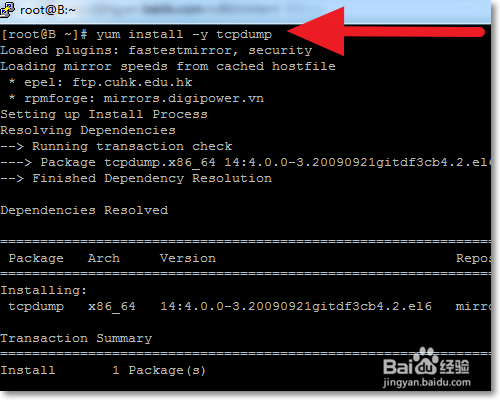

2、这里我们可以使用yum来直接安装它

yum install -y tcpdump

3、如果忘记了这个软件的用法,我们可以使用 tcpdump --help 来查看一下使用方法

4、一般我们的服务器里边只有一个网卡,使用tcpdump可以直接抓取数据包,但是这样查看太麻烦了,所以都会添加参数来进行获取的。

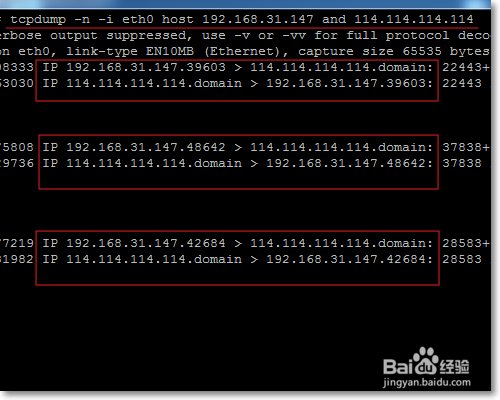

例如我截取本机(192.168.31.147)和主机114.114.114.114之间的数据

tcpdump -n -i eth0 host 192.168.31.147 and 114.114.114.114

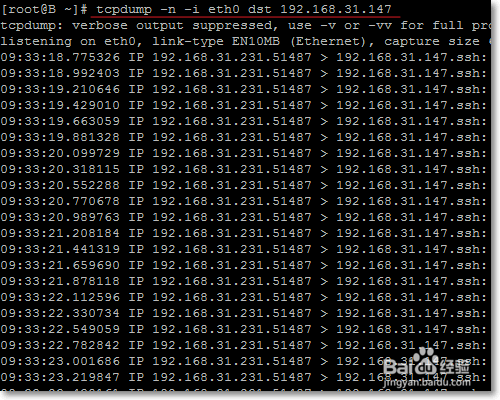

5、还有截取全部进入服务器的数据可以使用以下的格式

tcpdump -n -i eth0 dst 192.168.31.147

或者服务器有多个IP 可以使用参数

tcpdump -n -i eth0 dst 192.168.31.147 or 192.168.31.157

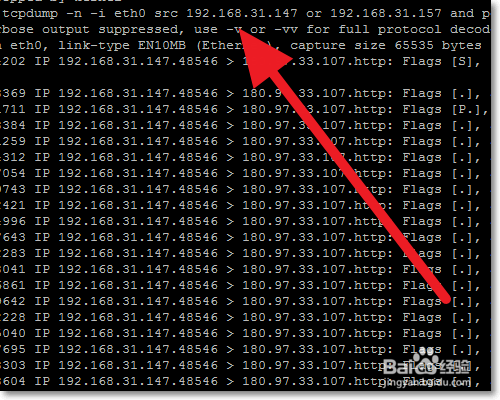

6、我们抓取全部进入服务器的TCP数据包使用以下的格式,大家可以参考下

tcpdump -n -i eth0 dst 192.168.31.147 or 192.168.31.157 and tcp

从本机出去的数据包

tcpdump -n -i eth0 src 192.168.31.147 or 192.168.31.157

tcpdump -n -i eth0 src 192.168.31.147 or 192.168.31.157 and port ! 22 and tcp

或者可以条件可以是or 和 and 配合使用即可筛选出更好的结果。

注意事项

使用还是比较简单的,可以考虑把数据包保存再拷出来,然后用wireshark进行图形查看更好理解。

以上就是Linux的命令行下抓包工具tcpdump的使用图文介绍,希望能对大家有所帮助!

Linux抓包工具tcpdump详细使用方法

tcpdump是一个Sniffer工具,实际上就是一个网络上的抓包工具,同时还可以对抓到的包进行分析。一般系统都默认安装。

tcpdump命令说明:

tcpdump采用命令行方式,它的命令格式为:

tcpdump [ -adeflnNOpqStvx ] [ -c 数量 ] [ -F 文件名 ]

[ -i 网络接口 ] [ -r 文件名] [ -s snaplen ]

[ -T 类型 ] [ -w 文件名 ] [表达式 ]

tcpdump的选项介绍:

-a 将网络地址和广播地址转变成名字;

-d 将匹配信息包的代码以人们能够理解的汇编格式给出;

-dd 将匹配信息包的代码以c语言程序段的格式给出;

-ddd 将匹配信息包的代码以十进制的形式给出;

-e 在输出行打印出数据链路层的头部信息;

-f 将外部的Internet地址以数字的形式打印出来;

-l 使标准输出变为缓冲行形式;

-n 不把网络地址转换成名字;

-t 在输出的每一行不打印时间戳;

-v 输出一个稍微详细的信息,例如在ip包中可以包括ttl和服务类型的信息;

-vv 输出详细的报文信息;

-c 在收到指定的包的数目后,tcpdump就会停止;

-F 从指定的文件中读取表达式,忽略其它的表达式;

-i 指定监听的网络接口;

-r 从指定的文件中读取包(这些包一般通过-w选项产生);

-w 直接将包写入文件中,并不分析和打印出来;

-T 将监听到的包直接解释为指定的类型的报文,常见的类型有rpc (远程过程 调用)和snmp(简单 网络管理协议;)

-s 设置抓包大小限制,默认抓包大小限制在96个BYTE(包括以太网帧)。修改参数为:-s 0。0 则忽略包的大小限制,按包的长度实际长度抓取。

例:tcpdump -vv tcp port 5270 -c 100 -s 1500 -w /opt/sniffer.pack

ubuntu下tcpdump报错:Permission denied

在ubuntu10.10下执行脚本,当使用了tcpdump进行抓包的时候,报了下面的错误;

sudo tcpdump -w test1.log

tcpdump: test1.log: Permission denied

开始以为是用户权限的问题,后来换用root账户还是不行,经搜索,是AppArmor的问题。

解决方案如下:

先查看当前的tcpdump的模式:

grep tcpdump /sys/kernel/security/apparmor/profiles

/usr/sbin/tcpdump (enforce)

上面显示是enforce模式,所以有这个问题,把它改成complain模式:

aa-complain /usr/sbin/tcpdump ------ This will change it to complain

再次使用tcpdump 并写文件的时候就没问题了。

想在转换成enforce模式时:

aa-enforce /usr/sbin/tcpdump ----- This will renable the AppArmor profile for tcpdump

tcpdump的表达式

表达式是一个正则表达式,tcpdump利用它作为过滤报文的条件,如果一个报文满足表达式的条件,则这个报文将会被捕获。如果没有给出任何条件,则网络上所有的信息包将会被截获。在表达式中一般如下几种类型的关键字。

第一种是关于类型的关键字,主要包括host,net,port, 例如 host 210.27.48.2,指明 210.27.48.2是一台主机,net 202.0.0.0 指明 202.0.0.0是一个网络地址,port 23 指明端口号是23。如果没有指定类型,缺省的类型是host.

第二种是确定传输方向的关键字,主要包括src , dst ,dst or src, dst and src ,这些关键字指明了传输的方向。举例说明,src 210.27.48.2 ,指明ip包中源地址是210.27.48.2 , dst net 202.0.0.0 指明目的网络地址是202.0.0.0 。如果没有指明方向关键字,则缺省是src or dst关键字。

第三种是协议的关键字,主要包括fddi,ip,arp,rarp,tcp,udp等类型。Fddi指明是在FDDI(分布式光纤数据接口网络)上的特定的网络协议,实际上它是”ether”的别名,fddi和ether具有类似的源地址和目的地址,所以可以将fddi协议包当作ether的包进行处理和分析。其他的几个关键字就是指明了监听的包的协议内容。如果没有指定任何协议,则tcpdump将会监听所有协议的信息包。

除了这三种类型的关键字之外,其他重要的关键字如下:gateway, broadcast,less,greater,还有三种逻辑运算,取非运算是 ‘not ‘ ‘! ‘, 与运算是’and’,'’;或运算 是’or’ ,’││’;这些关键字可以组合起来构成强大的组合条件来满足人们的需要,下面举几个例子来说明。

A)想要截获所有210.27.48.1 的主机收到的和发出的所有的数据包:

tcpdump host 210.27.48.1

B)想要截获主机210.27.48.1 和主机210.27.48.2 或210.27.48.3的通信,使用命令:(在命令行中使用 括号时,一定要转义)

tcpdump host 210.27.48.1 and (210.27.48.2 or 210.27.48.3 )

C)如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使用命令:

tcpdump ip host 210.27.48.1 and ! 210.27.48.2

D)如果想要获取主机210.27.48.1接收或发出的telnet包,使用如下命令:

tcpdump tcp port 23 and host 210.27.48.1

E)如果想要获取当前主机的某端口的数据,使用如下命令:

tcpdump -i eth1 -s 0 -l -w - dst port 4317 | strings

tcpdump的输出结果

下面我们介绍几种典型的tcpdump命令的输出信息

A)数据链路层头信息

使用命令

tcpdump --e host ice

例子:

ice 是一台装有linux的主机,她的MAC地址是0:90:27:58:AF:1A,H219是一台装有SOLARIC的SUN工作站,它的MAC地址是8:0:20:79:5B:46;上一条命令的输出结果如下所示:

21:50:12.847509 eth0 ice.telnet 0:0(0) ack 22535 win 8760 (DF)

分析:21:50:12是显示的时间, 847509是ID号,eth0 表示从网络接口eth0 接受该数据包,eth0 >表示从网络接口设备发送数据包, 8:0:20:79:5b:46是主机H219的MAC地址,它表明是从源地址H219发来的数据包. 0:90:27:58:af:1a是主机ICE的MAC地址,表示该数据包的目的地址是ICE . ip 是表明该数据包是IP数据包,60 是数据包的长度, h219.33357 > ice.telnet 表明该数据包是从主机H219的33357端口发往主机ICE的TELNET(23)端口. ack 22535 表明对序列号是222535的包进行响应. win 8760表明发送窗口的大小是8760.

B)ARP包的TCPDUMP输出信息

使用命令

tcpdump arp

得到的输出结果是:

22:32:42.802509 eth0 > arp who-has route tell ice (0:90:27:58:af:1a)

22:32:42.802902 eth0 arp reply route is-at 0:90:27:12:10:66 (0:90:27:58:af:1a)

分析: 22:32:42是时间戳, 802509是ID号, eth0 >表明从主机发出该数据包, arp表明是ARP请求包, who-has route tell ice表明是主机ICE请求主机ROUTE的MAC地址。 0:90:27:58:af:1a是主机ICE的MAC地址。

C)TCP包的输出信息

用TCPDUMP捕获的TCP包的一般输出信息是:

src > dst: flags data-seqno ack window urgent options

src > dst:表明从源地址到目的地址, flags是TCP包中的标志信息,S 是SYN标志, F (FIN), P (PUSH) , R (RST) “.” (没有标记); data-seqno是数据包中的数据的顺序号, ack是下次期望的顺序号, window是接收缓存的窗口大小, urgent表明数据包中是否有紧急指针. Options是选项.

D)UDP包的输出信息

用TCPDUMP捕获的UDP包的一般输出信息是:

route.port1 > ice.port2: udp lenth

UDP十分简单,上面的输出行表明从主机ROUTE的port1端口发出的一个UDP数据包到主机ICE的port2端口,类型是UDP, 包的长度是lenth。

附:现在一般用这样用:

sudo tcpdump -s 0 -nX host 172.27.193.234 -i eth1

这篇文章就介绍到这了,更多可以继续查看下面的相关文章。

咨 询 客 服

咨 询 客 服