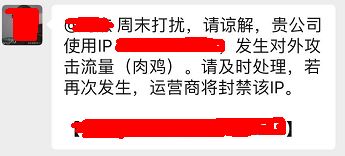

近日接到客户求助,他们收到托管电信机房的信息,通知检测到他们的一台服务器有对外发送攻击流量的行为。希望我们能协助排查问题。

一、确认安全事件

情况紧急,首先要确认安全事件的真实性。经过和服务器运维人员沟通,了解到业务只在内网应用,但服务器竟然放开到公网了,能在公网直接ping通,且开放了22远程端口。从这点基本可以确认服务器已经被入侵了。

二、日志分析

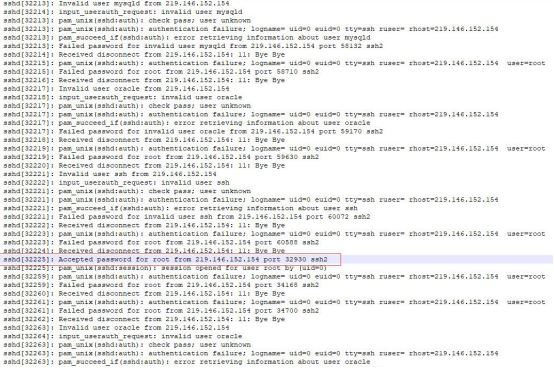

猜想黑客可能是通过SSH暴破登录服务器。查看/var/log下的日志,发现大部分日志信息已经被清除,但secure日志没有被破坏,可以看到大量SSH登录失败日志,并存在root用户多次登录失败后成功登录的记录,符合暴力破解特征

通过查看威胁情报,发现暴力破解的多个IP皆有恶意扫描行为

三、系统分析

对系统关键配置、账号、历史记录等进行排查,确认对系统的影响情况

发现/root/.bash_history内历史记录已经被清除,其他无异常。

四、进程分析

对当前活动进程、网络连接、启动项、计划任务等进行排查

发现以下问题:

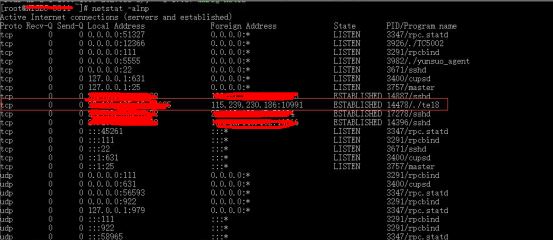

1)异常网络连接

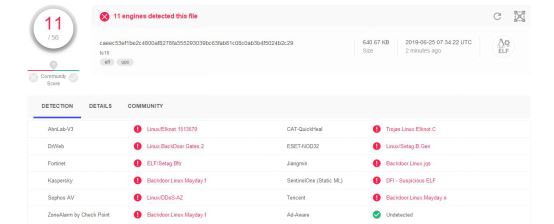

通过查看系统网络连接情况,发现存在木马后门程序te18网络外联。

在线查杀该文件为Linux后门程序。

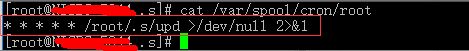

2)异常定时任务

通过查看crontab 定时任务,发现存在异常定时任务。

分析该定时任务运行文件及启动参数

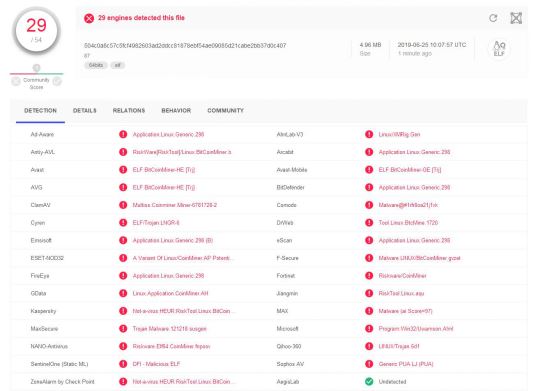

在线查杀相关文件为挖矿程序

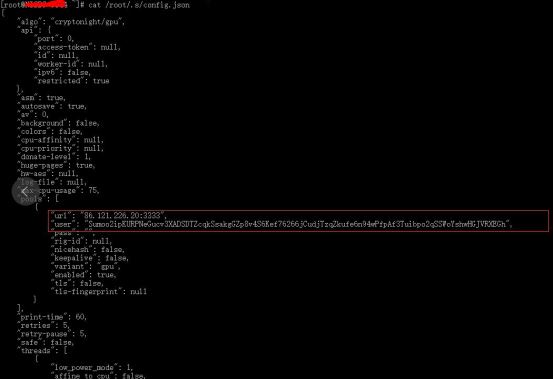

查看矿池配置文件

五、文件分析

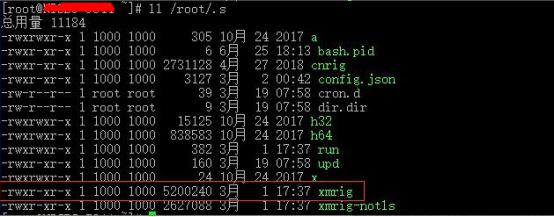

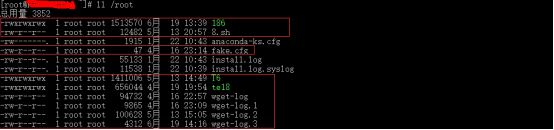

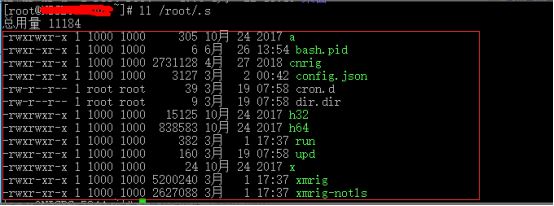

在/root目录发现黑客植入的恶意代码和相关操作文件。

黑客创建隐藏文件夹/root/.s/,用于存放挖矿相关程序。

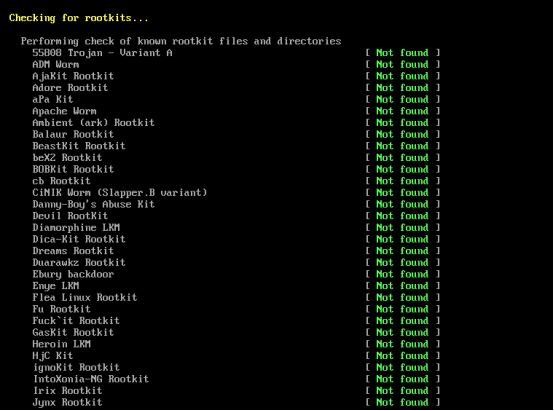

六、后门排查

最后使用RKHunter扫描系统后门

七、总结

通过以上的分析,可以判断出黑客通过SSH爆破的方式,爆破出root用户密码,并登陆系统进行挖矿程序和木马后门的植入。

加固建议

1)删除crontab 定时任务(删除文件/var/spool/cron/root内容),删除服务器上黑客植入的恶意文件。

2)修改所有系统用户密码,并满足密码复杂度要求:8位以上,包含大小写字母+数字+特殊符号组合;

3)如非必要禁止SSH端口对外网开放,或者修改SSH默认端口并限制允许访问IP;

以上就是本文的全部内容,希望对大家的学习有所帮助,也希望大家多多支持脚本之家。

咨 询 客 服

咨 询 客 服