今早( 5 月 26 日),微信伴侣圈有多位好友向雷锋网反映:微信出现了XSS漏洞,可以在伴侣的手机上远程弹窗!

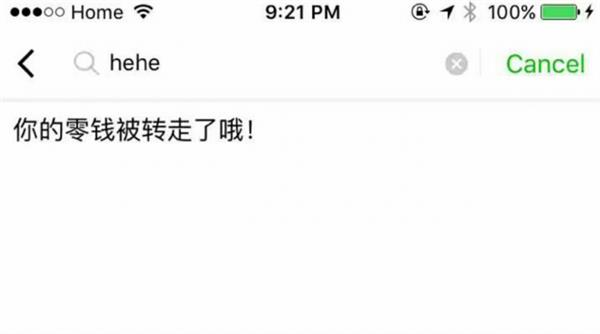

雷锋网根据网友的说明,去微信搜索伴侣圈“红包”,果然手机蹦出来一个弹窗“完蛋了”。

很快,各种奇葩的“弹窗游戏”占据了伴侣圈。

一位网络安适从业者告诉雷锋网:这是一种类似 XSS(跨站脚本攻击)的玩法。

它的具体流程是这样的:

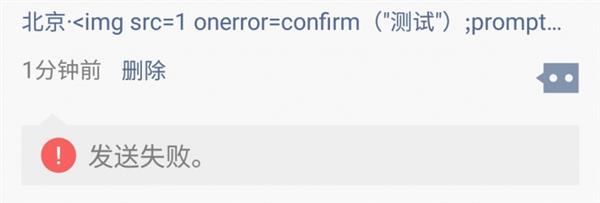

发送一段代码到伴侣圈,创建位置,里面有两个字段,一个用于触发弹窗的,一个用来显示在弹窗里。

< img src=http://www.chinaz.com/news/2017/0526/1 onerror=confirm("这是弹窗显示的文字!");prompt("这是用来触发的文字");>

好比:

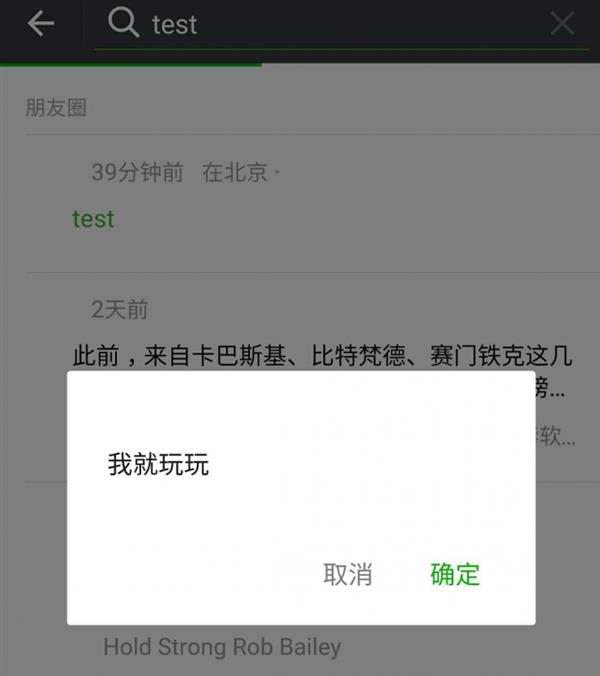

只要有人在微信伴侣圈中搜索到这条状态,就会触发该弹窗,好比搜索这条“Test”就会根据代码中的文字,弹出“我就玩玩”:

至上午 11 点 40 分摆布,有多名网友向雷锋网反馈该方法已经失效,,带有代码的位置信息无法发出,但是之前已发出的代码依然可以被触发。推测是微信团队针对该问题进行了紧急处理。

微信团队尚未就此问题给出回应。

咨 询 客 服

咨 询 客 服